Servicio de inteligencia sobre amenazas sia año 01 edición 2.89 - www.coreoneit.com @coreoneit www.coreoneit.com - CORE ONE IT

←

→

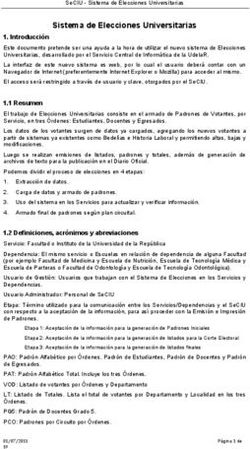

Transcripción del contenido de la página

Si su navegador no muestra la página correctamente, lea el contenido de la página a continuación

SERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

servicio de inteligencia sobre amenazas [sia]

año 01 edición 2.89

www.coreoneit.com

@coreoneit

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

¿Qué es EL Servicio de Inteligencia sobre Amenazas [SIA]? •API: Interfaz de Programación de Aplicaciones (Application Programming Interfa-

ce, por sus siglas en inglés). Conjunto de subrutinas, funciones y procedimientos

Es una combinación de información de amenazas existentes en la red con el aná- de una biblioteca para ser utilizado por otro software.

lisis e inteligencia del grupo de especialistas de CORE ONE IT, quienes analizan

exhaustivamente todo tipo de amenazas informáticas y desarrollan una serie de •Malware: también llamado badware, código maligno, software malicioso, sof-

recomendaciones adaptadas a cada tipo de cliente. tware dañino o software malintencionado, es un tipo de software que tiene como

objetivo infiltrarse o dañar una computadora o sistema de información sin el con-

Alcance sentimiento de su propietario.

Se personaliza de acuerdo al tipo de infraestructura y entorno de red del cliente •Ransomware: Es un tipo especial de malware que amenaza con destruir los docu-

basado en los tipos de dispositivos, modelos y fabricantes, con el fin de recibir mentos y otros archivos de las víctimas.

solo información relevante y que pudiera afectar de manera directa o indirecta,

la continuidad del negocio. •Troyano: Software malicioso que se presenta al usuario como un programa apa-

rentemente legítimo e inofensivo.

Definiciones

•ISP: Proveedor de servicios de Internet (Internet Service Provider, por sus siglas

•Riesgo: Probabilidad que una amenaza particular explote una vulnerabilidad en inglés).

particular de un sistema.

•Keylogger: Software de vigilancia, el cual cuenta con la capacidad de grabar

•Amenaza: Es la causa potencial de un incidente no deseado, el cual puede re- cada tecla pulsada en el sistema en un archivo, usualmente cifrado.

sultar en un daño a un sistema de información u organización.

•BSOD: Blue Screen Of Death, “pantalla azul de la muerte”; se refiere a la panta-

•Ataque: Acción de tratar de traspasar controles de seguridad en un sistema. Un lla mostrada por el sistema operativo de Windows cuando éste no puede recupe-

ataque puede ser activo, resultando en la modificación de datos, o pasivo, resul- rarse de un error del sistema.

tando en la divulgación de información. El hecho de que un ataque sea realizado

no significa que será exitoso, el grado de éxito depende de la vulnerabilidad del

sistema o actividad y de la eficiencia de las medidas existentes.

•Vulnerabilidad: Debilidad en los procedimientos de seguridad de un sistema,

en el diseño del sistema, en la implementación, en los controles internos, y que

puede ser explotada para violar la política de seguridad del sistema.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Nueva ola de ransomware afecta a Ru-

sia

Entre la creciente cantidad de JavaScript maliciosos adjuntos en correos que observa-

mos en enero de 2019, los investigadores de ESET detectaron una ola de ransomware

que apunta principalmente a usuarios de Rusia.

En enero de 2019 se ha registrado un dramático incremento en las detecciones de

JavaScript maliciosos como adjuntos en correos; un vector de ataque que estuvo ma-

yormente inactivo durante 2018. Entre las nuevas campañas maliciosas de spam que

se basan en este vector, hemos detectado una nueva ola de spam en lengua rusa que

distribuye un ransomware conocido como Shade o Troldesh; el cual es detectado por

ESET como Win32/Filecoder.Shade.

La campaña parece ser una actualización de una campaña de spam que comenzó dis- Figura 1 – Detecciones de JavaScript maliciosos en adjuntos propagando Win32/File-

tribuyendo el ransomware Shade en octubre de 2018. coder.Shade desde octubre de 2018

La campaña de enero de 2019

Como mencionamos anteriormente, esta campaña forma parte de una larga ten-

Según muestra nuestra telemetría, la campaña de octubre de 2018 presentó un ritmo dencia que hemos observado desde el comienzo de 2019 –el regreso de JavaS-

constante hasta la segunda mitad de diciembre de 2018, con un descanso cerca de cript maliciosos en adjuntos. La Figura 2 muestra cómo hemos visto este desa-

Navidad, y luego reactivándose a mediados de enero de 2019 duplicando su tamaño, rrollo en nuestra telemetría.

tal como se puede apreciar en la Figura 1. Las caídas que se pueden ver en el gráfico

están relacionadas a fines de semana, lo cual sugiere que los atacantes apuntan a

direcciones de correo de compañías.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Figura 2 – Detecciones de JavaScript maliciosos distribuidos como adjuntos a través del

correo. En todos los casos son detectados como JS/Danger.ScriptAttachment y pertene-

cen al último año

Figura 3 – Distribución de las detecciones de ESET de adjuntos JavaScript maliciosos dis-

Cabe mencionar que la campaña que detectamos distribuyendo el ransomware Shade

tribuyendo Win32/Filecoder.Shade entre el 1 de enero de 2019 y el 24 de enero de 2019

en enero de 2019 ha estado activa principalmente en Rusia, donde se registra el 52%

de las detecciones totales de este adjunto JavaScript malicioso. Otros países afectados

Basados en nuestro análisis, un típico ataque de esta campaña de enero de 2019 co-

son Ucrania, Francia, Alemania y Japón, como se puede apreciar en la Figura 3.

mienza con el envío de un correo escrito en ruso, que contiene un archivo ZIP adjunto

con el nombre “info.zip” o “inf.zip”.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Figura 4 – Ejemplo de correo spam utilizado en la campaña de enero de 2019

Estos correos maliciosos se presentan como la actualización de una orden que parece El archivo ZIP contiene un archive JavaScript nombrado “Информация.js“ (que tradu-

venir de organizaciones rusas legítimas. Los correos que hemos visto suplantan la iden- cido sería “Información”). Una vez extraído y ejecutado, el archivo JavaScript descar-

tidad del banco ruso “B&N Bank” (recientemente fusionado con Otkritie Bank), y la ga un loader malicioso, el cual es detectado por los productos de ESET como Win32/

cadena de retail Magnit. En uno de los correos detectados por los sistemas de ESET, la Injector. El loader malicioso descifra y ejecuta el payload final –el ransomware Shade.

traducción al español es:

Asunto: Detalles de la orden El loader malicioso es descargado de URLs de sitios WordPress legítimos comprometi-

dos, bajo la apariencia de archivo de una imagen. Para comprometer los sitios en Wor-

¡Hola! dPress, los atacantes realizaron ataques de fuerza bruta de contraseñas a gran escala

que fueron llevados adelante por bots automatizados. Datos de nuestra telemetría

Estoy enviando los detalles de la orden. El documento va adjunto. muestran cientos de estas URLs, todas terminando con el string “ssj.jpg”, alojando el

archivo con el loader malicioso.

Denis Kudrashev, manager

El loader es firmado utilizando una firma digital inválida, que dice ser utilizada por

Comodo, como se puede ver en la Figura 5. El nombre en “Signer information” y el re-

gistro de tiempo son únicos para cada muestra.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Más allá de esto, el loader intenta camuflarse aún más al simular ser el proceso de

sistema legítimo Client Server Runtime Process (csrss.exe). Se copia a si mismo dentro

de C:\ProgramData\Windows\csrss.exe, donde “Windows” es una carpeta oculta creada

por el malware y que no suele estar ubicada en ProgramData.

Figura 6 – El malware simulando ser un proceso de sistema y utiliza detalles de las ver-

siones copiadas de un binario legítimo de Windows Server 2012 R2

El ransomware Shade.

El payload final de esta campaña maliciosa es el ransomware llamado Shade o Troldesh.

Visto por primera vez activo a fines de 2014, el ransomware cifra un amplio rango de

tipos de archivos en los discos locales. En la reciente campaña, el ransomware añade la

extensión .crypted000007 a los archivos cifrados.

Las instrucciones de pago son presentadas a las víctimas en un archivo TXT, en ruso e

inglés, el cual es droppeado a todos los discos en la computadora afectada. El mensaje

en la nota de rescate es idéntico al que se utilizaba en la campaña previa reportada en

octubre de 2018.

Figura 5 – Falsa firma digital utilizada por el loader malicioso.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Usuarios de otros servicios de email, incluyendo servidores de correo de compañías,

deben apoyarse en la prevención –a menos que utilicen alguna solución de seguridad

capaz de detectar y bloquear archivos JavaScript maliciosos.

Varios módulos diferentes en los productos de seguridad de ESET detectan y bloquean

de manera independiente archivos JavaScript maliciosos.

Para evitar que tu sitio de WordPress se vea comprometido, utiliza una contraseña

fuerte y doble factor de autenticación. Además, asegúrate de actualizar el propio Wor-

dPress, así como los plugins y temas que utilices

Figura 7 – La nota del ransomware Shade de enero de 2019

Cómo estar protegido

Para evitar ser víctima de una campaña de spam malicioso, siempre verifica la au-

tenticidad de los correos antes de abrir cualquier adjunto o pinchar en un enlace que

contenga el correo. Si es necesario, corrobora los datos de contacto que aparecen en la

página web de la organización que aparenta enviar el correo.

Para usuarios de Gmail, puede resultar útil saber que Gmail ha estado bloqueando

adjuntos con JavaScript, tanto en la bandeja de salida como de entrada desde hace al Fuentes:

menos dos años. Juraj Jánošík (2019). Nueva ola de ransomware afecta a Rusia. 28 de enero de 2019,

de We Loive Security. Sitio Web:

https://www.welivesecurity.com/la-es/2019/01/28/nueva-ola-ransomware-afec-

ta-rusia/

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Advierten sobre una peligrosa campa-

ña de “phishing” que roba datos de ac- El especialista evitó informar sobre la empresa para no interferir en la investigación

ceso a Mercado Libre que lleva adelante la Fiscalía Especializada en Ciberdelincuencia, donde realizó la de-

nuncia, aunque precisó que esta campaña tiene aspectos comunes y otros inéditos en

el país.

El mensaje del correo que les llega a las víctimas dice: “Estimado usuario. Hemos

detectado una amplia cantidad de irregularidades en sus movimientos, por lo tanto,

hemos tomado la decisión de suspender su cuenta. Para poder recuperar el acceso a la

misma, deberá verificar su identidad. Verifique su identidad aquí.”

Según Borghello, una particularidad de esta campaña es que además del dominio “.com.

ar” vulnerado, usa “un dominio ‘.com’ registrado hace tres días”. “Algo particular, que

nunca había visto en Argentina, es que el enlace que está donde el mensaje dice ‘haga

clic aquí’ apunta a TrendMicro, una empresa de antivirus, por lo que estos mails saltean

los filtros antispam”, advirtió el especialista.

Tras cliquear en ese enlace, el atacante pide que se ingresen la contraseña y los datos

personales de Mercado Libre, que luego roba. La campaña “está muy propagada”, co-

Un experto en seguridad informática denunció la circulación de nueva campaña de mentó Borghello, “aunque es imposible saber si fueron miles o cientos de miles” los

“phishing” (engaño virtual) con correos electrónicos que llegan desde el dominio vul- correos electrónicos que se enviaron hasta ahora.

nerado de una empresa local y dirigen a sitios falsos de Mercado Libre para robar los

datos personales de las víctimas. La campaña “está muy propagada”, comentó Borghello, “aunque es imposible saber si

fueron miles o cientos de miles” los correos electrónicos que se enviaron hasta ahora.

Los e-mails llegan desde una dirección “.com.ar”, “lo que significa que hay una domi-

nio vulnerado: que el delincuente logró entrar al servidor de esta empresa y empezó a

mandar los correos” desde allí, explicó a la agencia Télam Cristian Borghello, director

de Segu-Info.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Matrix, el nuevo ransomware dirigido.

Tras cliquear en ese enlace, el atacante pide que se ingresen la contraseña y los datos

personales de Mercado Libre, que luego roba. La campaña “está muy propagada”, co-

mentó Borghello, “aunque es imposible saber si fueron miles o cientos de miles” los

correos electrónicos que se enviaron hasta ahora.

La campaña “está muy propagada”, comentó Borghello, “aunque es imposible saber si

fueron miles o cientos de miles” los correos electrónicos que se enviaron hasta ahora.

La empresa de ciberseguridad Sophos, ha detectado un nuevo ransomware dirigido de-

nominado Matrix que exige rescates por valor de 2.500 euros.

La ciberdelincuencia está evolucionando. Se ha sustituido el bot que producía los de-

vastadores ataques masivos de ransomware como WannaCry o NotPetya por los cibera-

taques personalizados que hace seguimiento a las víctimas.

Fuentes: Para entender de qué manera están operando los ciberdelincuentes, SophosLab, el

IpProfesional (2019). Advierten sobre una peligrosa campaña de “phishing” que roba laboratorio donde trabajan los expertos de Sophos ha realizado una deconstrucción de

datos de acceso a Mercado Libre. 31 de enero de 2019, de Ip Profesional, Sitio Web: Matrix, es decir una ingeniería inversa del código en evolución y de las técnicas em-

https://www.iprofesional.com/tecnologia/285752-ciberataque-virus-Advierten-so- pleadas por los atacantes, así como de los métodos y notas de rescate utilizados para

bre-campana-de-phishing-con-datos-de-Mercado-Libre conseguir el dinero de las víctimas.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

En la investigación en la que se analizaron 96 muestras en estado salvaje de este ranso- En la investigación en la que se analizaron 96 muestras en estado salvaje de este ranso-

mware que está activo desde 2016, se pudo detectar que los ciberdelincuentes detrás de mware que está activo desde 2016, se pudo detectar que los ciberdelincuentes detrás

Matrix van cambiando sus parámetros de ataques a medida que pasa el tiempo, añadien- de Matrix van cambiando sus parámetros de ataques a medida que pasa el tiempo,

do nuevos archivos y scripts para desplegar diferentes tareas y cargas útiles en la red. añadiendo nuevos archivos y scripts para desplegar diferentes tareas y cargas útiles en

la red.

El ransomware Matrix obtiene el acceso a través de una contraseña RDP débil

Matrix, al igual que BitPaymer, Dharma y SamSam, obtiene el acceso a través de Matrix, al igual que BitPaymer, Dharma y SamSam, obtiene el acceso a través de una

una contraseña RDP (Remote Desktop Protocol) débil, una herramienta de acce- contraseña RDP (Remote Desktop Protocol) débil, una herramienta de acceso remoto

so remoto integrada para ordenadores con Windows. Sin embargo, a diferencia integrada para ordenadores con Windows. Sin embargo, a diferencia de estas otras fa-

de estas otras familias de ransomware, Matrix solo se dirige a un único dispositi- milias de ransomware, Matrix solo se dirige a un único dispositivo en la red, en lugar

vo en la red, en lugar de extenderse ampliamente a través de una organización. de extenderse ampliamente a través de una organización.

Las notas de rescate de Matrix están incrustadas en el código del ataque, pero las víc- Las notas de rescate de Matrix están incrustadas en el código del ataque, pero las víc-

timas no saben cuánto deben pagar hasta que se ponen en contacto con los atacantes. timas no saben cuánto deben pagar hasta que se ponen en contacto con los atacantes.

En un principio, los autores de Matrix utilizaban un servicio de mensajería instantánea En un principio, los autores de Matrix utilizaban un servicio de mensajería instantánea

anónima que se encontraba protegido criptográficamente, llamado bitmsg.me, pero anónima que se encontraba protegido criptográficamente, llamado bitmsg.me, pero

ese servicio se interrumpió, por lo que los autores han vuelto a utilizar cuentas de ese servicio se interrumpió, por lo que los autores han vuelto a utilizar cuentas de

correo electrónico normales. correo electrónico normales.

La empresa de ciberseguridad Sophos, ha detectado un nuevo ransomware dirigido de-

nominado Matrix que exige rescates por valor de 2.500 euros.

La ciberdelincuencia está evolucionando. Se ha sustituido el bot que producía los de-

vastadores ataques masivos de ransomware como WannaCry o NotPetya por los cibera-

taques personalizados que hace seguimiento a las víctimas.

Para entender de qué manera están operando los ciberdelincuentes, SophosLab, el

laboratorio donde trabajan los expertos de Sophos ha realizado una deconstrucción de Fuentes:

Matrix, es decir una ingeniería inversa del código en evolución y de las técnicas em- Redacción Byte TI (2019). Matrix, el nuevo ransomware dirigido. 31de enero de 2019, de Revista

pleadas por los atacantes, así como de los métodos y notas de rescate utilizados para Byte. Sitio Web:

https://www.revistabyte.es/actualidad-byte/matrix-el-nuevo-ransomware-dirigido/

conseguir el dinero de las víctimas.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Airbus sufre violación de datos, datos de al- “Se están realizando investigaciones para comprender si se destinó algún dato especí-

gunos empleados expuestos fico; sin embargo, sí sabemos que se accedió a algunos datos personales”.publicado el

miércoles.

Después de detectar la brecha de seguridad, el fabricante del plan inició una investi-

gación para determinar el origen del hackeo y para comprender el alcance completo

de la brecha de datos y si se buscaba algún dato específico. La compañía ha comenzado

a tomar “acciones inmediatas y apropiadas para reforzar las medidas de seguridad

existentes”, que no fueron suficientes para mantener a los piratas informáticos fuera

de sus sistemas “y para mitigar su impacto potencial”, de modo que pueda evitar in-

cidentes similares en el futuro. . La compañía también ha instruido a sus empleados

a “tomar todas las precauciones necesarias para seguir adelante”, para fortalecer sus

defensas de seguridad.

Airbus también dijo que estaba en contacto con las autoridades reguladoras pertinen-

tes y las autoridades de protección de datos de conformidad con las nuevas normas de

El fabricante europeo de aviones Airbus admitió ayer una violación de datos de sus la Unión Europea GDPR (Reglamento general de protección de datos).

sistemas de información “Negocios de aeronaves comerciales” que permitieron a los

intrusos obtener acceso a parte de la información personal de sus empleados. Airbus es el segundo mayor fabricante de aviones comerciales del mundo, después de

Boeing, que también fue golpeado por un ataque cibernético (una variante del infame

Aunque la compañía no dio detalles sobre la naturaleza del hackeo, afirmó que la vio- ransomware WannaCry ) en marzo del año pasado que “afectó a una pequeña cantidad

lación de la seguridad no afectó sus operaciones comerciales. Entonces, no hay impacto de sistemas” sin impacto en la producción.

en la producción de aviones.

Airbus confirmó que los atacantes no autorizados accedieron a algunos datos a prin-

cipios de este mes, que según el fabricante del avión eran “en su mayoría contactos

profesionales e información de identificación de TI de algunos empleados de Airbus en

Europa”.

Fuentes:

Mohit Kumar. (2019). Airbus Suffers Data Breach, Some Employees’ Data Exposed. Enero 2019, de

The Hacker News, Sitio web: https://thehackernews.com/2019/01/airbus-data-breach.html

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Nuevo malware de Mac apunta a las cookies En el caso de CookieMiner, el software aparentemente está orientado a la minería

para robarlas de las carteras de Cryptocu- “Koto”, una criptomoneda menos conocida y orientada a la privacidad que se usa prin-

rrency cipalmente en Japón.

Sin embargo, la capacidad más interesante del nuevo malware de Mac es robar:

•Las cookies de los navegadores Google Chrome y Apple Safari se asocian con los inter-

cambios populares de criptomonedas y los sitios web de servicios de cartera.

•Los nombres de usuario, las contraseñas y la información de la tarjeta de crédito se

guardan en el navegador web Chrome.

•Criptomoneda con billetera de datos y llaves.

•Los mensajes de texto de las víctimas del iPhone almacenados en las copias de segu-

ridad de iTunes.

Al hablar de los intercambios de criptomonedas y los servicios de cartera, se encontró a

CookieMiner apuntando a Binance, Coinbase, Poloniex, Bittrex, Bitstamp, MyEtherWa-

llet y cualquier sitio web con “blockchain” en su dominio y utilizando cookies para

rastrear a sus usuarios temporalmente.

Los usuarios de Mac deben tener cuidado con una pieza de malware recién descubierta

que roba las cookies y credenciales de su navegador web en un intento de retirar fondos

de sus cuentas de intercambio de criptomonedas.

Apodado CookieMiner debido a su capacidad de robar cookies relacionadas con el inter-

cambio de criptomonedas, el malware ha sido diseñado específicamente para usuarios

de Mac y se cree que se basa en DarthMiner, otro malware de Mac que se detectó en

diciembre del año pasado.

Descubierto por el equipo de investigación de seguridad Unit 42 de Palo Alto Networks,

CookieMiner también instala de forma encubierta el software de extracción de mo-

nedas en las máquinas Mac infectadas para extraer secretamente una criptomoneda

adicional al consumir los recursos del sistema de la Mac objetivo.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Al aprovechar la combinación de credenciales de inicio de sesión, cookies web y datos

SMS robados, es posible que un atacante incluso omita la autenticación de dos factores

para intercambiar sitios y robar criptomonedas de las cuentas y billeteras de la víctima. Dado que los investigadores creen que la campaña CookieMiner aún está activa, la

mejor manera de evitar ser víctima de tales ataques de malware es evitar guardar

“Si solo el nombre de usuario y la contraseña son robados y utilizados por un mal actor, sus credenciales o información de tarjeta de crédito en sus navegadores web y, por no

el sitio web puede emitir una alerta o solicitar una autenticación adicional para un mencionar, evitar la descarga de aplicaciones de terceros.

nuevo inicio de sesión”, explicaron los investigadores en su blog publicado el jueves.

“Sin embargo, si también se proporciona una cookie de autenticación junto con el nom- También debe considerar borrar sus cookies cuando visite las cuentas bancarias o finan-

bre de usuario y la contraseña, el sitio web puede creer que la sesión está asociada con cieras, y “vigile sus configuraciones de seguridad y activos digitales para evitar riesgos

un host del sistema previamente autenticado y no emitir una alerta ni solicitar méto- y fugas”, aconsejaron los investigadores.

dos de autenticación adicionales”.

Cabe señalar que los investigadores aún no han encontrado ninguna evidencia de que

los atacantes hayan retirado fondos de la billetera o cuenta de cualquier usuario, pero

están especulando sobre el comportamiento del malware.

Que es mas CookieMiner también utiliza la puerta trasera EmPyre para el control pos-

terior a la explotación, lo que permite a los atacantes enviar comandos a las computa-

doras Mac infectadas para el control remoto.

EmPyre es un agente de explotación posterior de Python que verifica si el firewall de la

aplicación Little Snitch se está ejecutando en la máquina de la víctima y si encuentra

uno, se detendrá y se cerrará. El agente también se puede configurar para descargar

archivos adicionales.

Aunque no está claro cómo se envía el malware CookieMiner a las víctimas en primer

lugar, se cree que los usuarios son engañados para que descarguen software contamina-

do en sus máquinas, lo que entrega el malware. Fuentes:

Mohit Kumar. (2019). New Mac Malware Targets Cookies to Steal From Cryptocurrency Wallets.

Palo Alto Networks ya ha contactado con intercambios de criptomonedas y servicios de Febrero 2019, de The Hacker News, Sitio web: https://thehackernews.com/2019/02/mac-malwa-

billetera, junto con Apple y Google, y reportó el problema. re-cryptocurrency.html

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

iCloud posiblemente sufrió una violación de Resulta que Apple también posiblemente sufrió una brecha en la privacidad a fines del

privacidad el año pasado que Apple guardó año pasado debido a un error en su plataforma que pudo haber expuesto algunos de sus

en secreto datos de iCloud a otros usuarios, pero la compañía decidió mantener el incidente en se-

creto ... tal vez porque era No vale la pena revelarlo, o quizás mucho más complicado.

La semana pasada, el investigador de seguridad turco Melih Sevim se contactó con

The Hacker News y afirmó haber descubierto una falla en los servicios de Apple que le

permitió ver datos parciales, especialmente notas, de cuentas aleatorias de iCloud, así

como en usuarios específicos de iCloud solo por saber su teléfono asociado números.

Melih confirmó a The Hacker News que descubrió la supuesta falla en octubre de 2018,

y luego informó de manera responsable al equipo de seguridad de Apple con pasos para

reproducir el error y una demostración de video (www.youtube.com/watch?v=OnKV-

D_5e8uA), que muestra cómo pudo leer los datos personales de iCloud de otros usuarios

de Apple. sin su conocimiento.

“Descubrí que cuando abro una cuenta activa de datos entre el usuario y los servidores

de Apple si abro mi cuenta de iCloud (del atacante), existe la posibilidad de ver algunos

datos aleatorios en cada actualización debido al error”, dijo Melih a The Hacker News.

A fines del año pasado, cuando un grupo desconocido de hackers robó tokens de acceso secre-

to para millones de cuentas de Facebook aprovechando una falla en su sitio web, la compañía Después de parchearlo en noviembre de 2018, Apple reconoció el problema a Melih

reveló el incidente e informó a los usuarios afectados. pero respondió que la compañía ya lo había abordado antes de recibir los detalles de él.

De manera similar, cuando Twitter se vio afectado por múltiples vulnerabilidades ( # 1 , # 2 , # Apple cerró inmediatamente el boleto y enterró el plomo.

3 ) en los últimos meses, la compañía de medios sociales reveló esos incidentes e informó a los

usuarios afectados. Un error misterioso de iCloud

Según la explicación de Melih, la supuesta falla residía en la forma en que Apple vin-

¿Y adivina qué? Google cerrará su red de redes sociales Google+ en abril de este año luego de

culaba “internamente”, ya sea accidental o intencionalmente, un número de teléfono

admitir dos fallas de seguridad en su plataforma que expusieron datos privados de cientos de

guardado en la información de facturación de un ID de Apple a la cuenta de iCloud en

miles de usuarios a desarrolladores externos. un dispositivo que usa el mismo número de teléfono.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Si el informe de Melih es preciso, el siguiente detalle hace que el problema sea más

serio ...

Melih también confirmó a The Hacker News que el cuadro de texto que le pedía a los

usuarios que ingresaran un número de teléfono no estaba validando la entrada del

usuario, lo que permitía a un atacante incluso guardar una entrada de un solo dígito.

Según Melih, después de seguir algunos pasos específicos en su iPhone y luego guardar

un nuevo número de teléfono vinculado a otro ID de Apple en la configuración de in-

formación de facturación de su dispositivo, pudo ver datos parciales de iCloud de la

cuenta asociada con ese número.

“Supongamos que si el número de móvil de abc@icloud.com es 12345 y cuando ingrese

el número de móvil 12345 en mi cuenta de ID de Apple xyz@icloud.com, podría ver los

datos de abc en la cuenta de xyz”, dijo Melih a THN.

“Durante mi investigador, vi muchas notas de otros usuarios de Apple que mantuvieron Como se muestra en la demostración de video compartida por Melih con THN, el truco

la información y las contraseñas relacionadas con su cuenta bancaria en iCloud”. finalmente explotó la misma falla para obtener datos personales de cuentas aleatorias

de iCloud que hacen coincidir el dígito de entrada con sus números de teléfono asocia-

Dado que la falla se encontraba en la sección de configuración de iCloud para disposi- dos.

tivos iOS que se cargan desde servidores de Apple en tiempo real a través de Internet,

el equipo de Apple lo parchó silenciosamente desde el fondo sin lanzar una nueva ac-

tualización de iOS.

www.coreoneit.comSERVICIO DE INTELIGENCIA

CONTRA AMENAZAS “SIA”

Apple reconoció el problema, pero ...

Para confirmar el error de Melih y conocer el alcance del incidente, contactamos con el

equipo de seguridad de Apple antes de publicar este artículo.

En respuesta al correo electrónico de The Hacker News y sabiendo que estamos traba-

jando en una historia, Apple reconoció el informe del error, diciendo que “el problema

se corrigió en noviembre”, sin responder a algunas otras preguntas importantes, inclui-

da la cantidad de semanas que permaneció la falla. abierto, la cantidad estimada de

usuarios afectados (si corresponde) y si hay alguna evidencia de explotación maliciosa?

Bueno, eso fue extraño, pero no nuevo ...

Justo ayer, Apple canceló temporalmente su servicio Group FaceTime después de la divulgación

pública de un error en su aplicación de videollamadas que permite a los usuarios de FaceTime

escuchar o ver a otros usuarios antes de que los detecten, hasta la llamada.

Más tarde, se descubrió que un chico de 14 años de edad , aparentemente, notificó a Apple el

error de escucha de FaceTime hace más de una semana, antes de que apareciera en los titulares,

pero nuevamente, el equipo de seguridad de Apple no se comunicó rápidamente, dejando a sus

millones de usuarios sin darse cuenta. El problema y en riesgo.

Si la sospecha de fuga de iCloud fue menor, entonces Apple podría habernos confirmado, pero

el silencio sobre el informe hace que el incidente sea más sospechoso.

Fuentes:

Mohit Kumar. (2019). iCloud Possibly Suffered A Privacy Breach Last Year That Apple Kept a Secret.

Enero 2019, de The Hacker News, Sitio web: https://thehackernews.com/2019/01/icloud-priva-

cy-breach.html

www.coreoneit.comTambién puede leer